He iniciado hace unos días un curso Mooc de Hacking Ético que me parece muy interesante y he querido compartir lo aprendido en mi primera tarea como hacker ético con ustedes. A través de esta primera unidad he visto cosas que ya conocía, pero otras que no y que realmente son muy importantes a la hora de desarrollarte como encargado de seguridad informática.

Herramienta Ping:

He utilizado la herramienta ping con

la página www.uasd.edu.do, la cual es una página

de una universidad, en el primer momento al hacer ping pude obtener la

dirección IP de dicho servidor: 104.27.175.96. Al final de la acción ping no da

un resultado donde nos detalla los paquetes que fueron enviados, el recibido y

los perdidos, además nos da un resumen de los tiempos de respuestas.

El comando ping nos ofrece varias

opciones como la opción ping nombre.del.host –t, la cual sirve para mantener un

ping continuo a dicho host.

Who is:

Con solo saber el nombre o la

dirección IP de un servidor con la herramienta who is puedes obtener valiosa información acerca de: la subred a la

pertenece la dirección ip del host, la persona responsable de la red o del

dominio, el nombre de la empresa a la que perteneces, en qué fecha fue

adquirido el servicio, entre otros detalles. En el caso del host 104.27.175.96

podemos ver que está a nombre de una organización llamada CloudFlare, Inc y que

está ubicada en San Francisco.

Esta herramienta nos da un

detalle relacionado al proveedor ISP, y a la empresa que tiene el servicio. Es

información muy valiosa ya que es un punto de partida para que un intruso

inicie una investigación acerca que como penetrar y burlar la seguridad de

nuestras redes de datos.

Seguí con la misma dirección IP y

en este caso usare who is para tener más información acerca de dicho host.

Vean toda la información que nos

arroja esta herramienta:

Nmap:

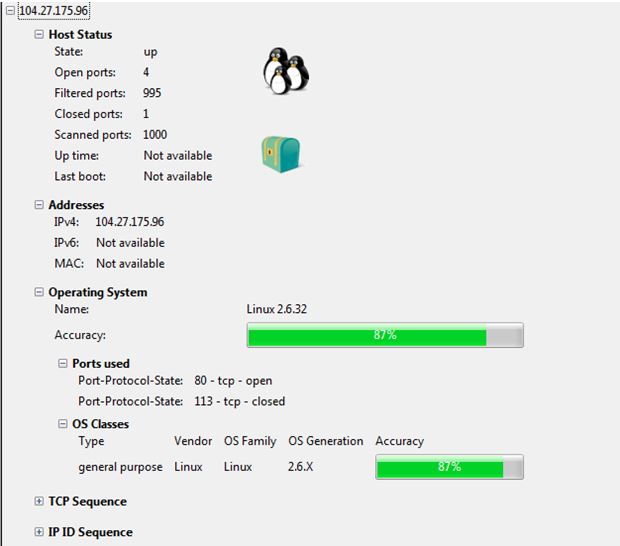

Esta herramienta ofrece

información altamente importante para aquellos que quieran saber información

tales como puertos abiertos, versión de sistemas operativos, servicios que

ofrece un determinado host (aun la versión del producto que corre). Con toda

esta información un intruso podría empezar a buscar las vulnerabilidades del

sistema operativo y de los productos instalados en un determinado servidor y

con ello puede planificar un ataque.

Veamos que nos arroja cuando le

hacemos un scan con nmap al host 104.27.175.96:

Esto es un scan regular, ya que

nmap da la opción de hacer escaneos más profundos y tener más información

acerca del host. Podemos ver que nos muestra los puertos que tiene abierto los

puertos 80, 443 y 8443 nos deja claro

que hay un servicio web en dicho host y que permite conexiones por medio de

esos puertos, el 8080 denota la

presencia de un proxy.

Cuando utilizamos un escaneo más

profundo como la opción intense Scan, nos arroja información más específica

como versión de sistema operativo, nos hace un trace route hasta el host escaneado,

entre otros. Veamos un ejemplo hecho con el host seleccionado para este experimento:

Veamos un scan un poco mas profundo:

Este es un resumen de lo

aprendido en la unidad 1.

Les estaré actualizando...

Saludos…

Comentarios

Publicar un comentario